РАЗВЕРТЫВАНИЕ СИСТЕМЫ. DOCKER

Подготовка к установке (Linux)

Для установки ПО PLAN-R необходимо выполнить следующую последовательность операций:

- Убедится, что установлено необходимое ПО Docker (19.03.0+) и docker-compose (1.27.1+)

# docker --version

Docker version 24.0.7, build afdd53b

# docker-compose –version

Docker Compose version v2.23.3-desktop.2

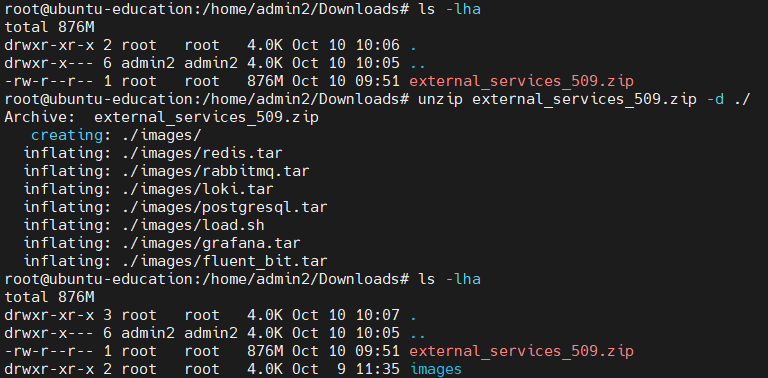

Внимание! Начиная с версии Plan-R 509.0 в случае, если использование своих внешних сервисов(таких как Postgresql, Redis, Grafana и т.д.) не планируется, нужно выполнить установку внешних сервисов идущих в комплекте поставки, необходимых для запуска Plan-R. Для этого скачайте и распакуйте архив с внешними сервисами external_servises_XXX.zip командой:

unzip external_servises_XXX.zip -d ./

Извлечение файлов из архива с внешними сервисами

Извлечение файлов из архива с внешними сервисами

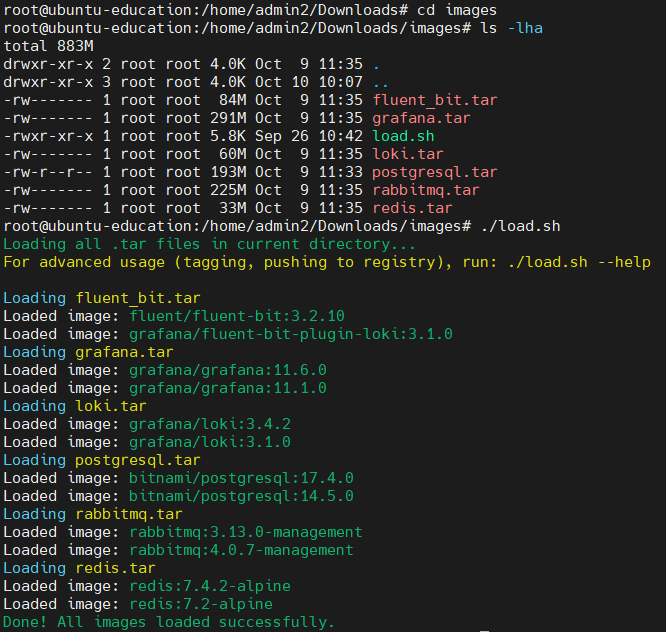

Далее, перейдите в папку images и выполните загрузку образов внешних сервисов, запустив скрипт ./load.sh:

Загрузка образов внешних сервисов

Загрузка образов внешних сервисов

- Рекомендуется подготовить структуру каталогов для развертывания системы.

Рекомендуемая структура каталогов:

- /opt/dppm/ – каталог текущей развернутой системы;

- /opt/dppm/distr – каталог для хранения скачанных дистрибутивов;

- /opt/dppm/postgres_dump – каталог для бэкапов базы данных.

Создайте структуру каталогов, выполнив следующие команды.

# mkdir /opt/dppm && mkdir /opt/dppm/distr && mkdir /opt/dppm/postgres_dump

# cd /opt/dppm

# ls -lha

total 16K

drwxr-xr-x 4 root root 4.0K Mar 28 14:05 .

drwxr-xr-x 5 root root 4.0K Mar 28 14:05 ..

drwxr-xr-x 2 root root 4.0K Mar 28 14:05 distr

drwxr-xr-x 2 root root 4.0K Mar 28 14:05 postgres_dump

- Переместите скачанный дистрибутив в каталог /opt/dppm/distr/

# mv <path*to_distr>/planr*<_version_>.zip /opt/dppm/distr/

# cd /opt/dppm/distr

# ls -la

total 2638584

drwxr-xr-x 2 root root 4096 Mar 28 14:05 .

drwxr-xr-x 4 root root 4096 Mar 28 14:05 ..

-rw-r-xr-x 1 root root 2701895280 Mar 28 14:05 planr_XXX.x.zip

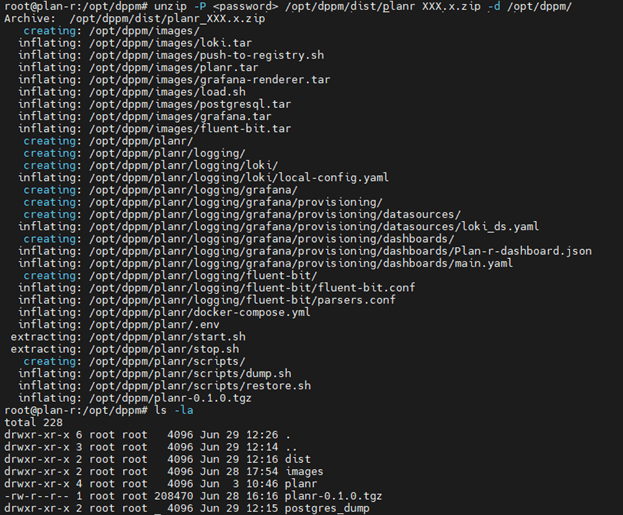

- Извлеките файлы из архива в каталог /opt/dppm, выполнив команды в соответствующем порядке

# unzip -P <_password_> /opt/dppm/distr/planr\_<_version_>.zip -d /opt/dppm/

# ls -lha

Извлечение файлов приложения из архива

Извлечение файлов приложения из архива

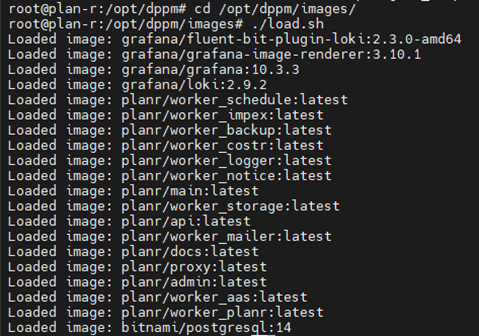

- После распаковки архива переходим в каталог /opt/dppm/images для загрузки docker образов командой ./load.sh. После успешной загрузки образов каталог ./images можно удалить.

- cd /opt/dppm/images

- ./load.sh

Распаковка образов PLAN-R

Распаковка образов PLAN-R